Sistema de Gestión de la Seguridad de la Información (ISMS)

El Sistema de Gestión de la Seguridad de la Información (ISMS), conocido también como ISO/IEC 27001, es una norma internacionalmente reconocida que se ha convertido en una herramienta esencial para la gestión de la seguridad de datos y sistemas de información. Esta norma es aplicable a organizaciones de distintos tamaños y sectores operativos, y ofrece numerosas ventajas fundamentales para la seguridad corporativa en Argentina.

Fuente: Wikipedia

Ventajas del ISMS

Las ventajas más notables de implementar un ISMS en una organización en Argentina son las siguientes:

- Proporciona una visión integral de la seguridad corporativa, abarcando no solo la ciberseguridad, sino también a las personas y los procesos, adoptando un enfoque holístico.

- Es un modelo adaptable que evoluciona con las amenazas cambiantes y los rápidos cambios en los sistemas de información actuales.

- Ofrece una visión precisa del estado de la seguridad, lo que lo convierte en una herramienta crucial para optimizar la asignación de presupuesto, dirigiéndola hacia las iniciativas que generan el mayor retorno en términos de reducción de riesgos.

- La implementación de este modelo de controles a menudo permite cumplir con las obligaciones regulatorias externas, que generalmente requieren una serie de medidas que son parte de los controles disponibles en el marco del ISMS.

- Facilita la gobernanza de la seguridad corporativa, y la norma ISO/IEC 27001 es una de las más completas, compuesta por una amplia colección de indicaciones y controles que deben seleccionarse cuidadosamente y adaptarse a las necesidades específicas de la organización.

Norma ISO 27001 en Argentina: Definición y Requisitos

El anexo A de la norma ISO/IEC 27001 contiene los objetivos y controles, es decir, las áreas temáticas consideradas y los controles que deben aplicarse (las 14 áreas temáticas se desglosan posteriormente en controles de nivel inferior, más específicos, en la norma ISO/IEC27002). Las áreas del conjunto de la norma ISO/IEC 27001 son las 14 siguientes:

- Política de Seguridad de la Información

- Organización de la Seguridad de la Información

- Seguridad de los Recursos Humanos

- Gestión de Activos

- Control de Acceso

- Criptografía

- Seguridad Física y Medioambiental

- Seguridad de las Operaciones

- Seguridad de las Comunicaciones

- Adquisición, Desarrollo y Mantenimiento de Sistemas

- Relaciones con los Proveedores

- Gestión de Incidentes de Seguridad de la Información

- Aspectos de Seguridad de la Información de la Gestión de la Continuidad de las Actividades

- Cumplimiento

La ISO/IEC 27001 es una norma reconocida a nivel mundial que proporciona un marco de referencia para establecer, implementar, mantener y mejorar un Sistema de Gestión de la Seguridad de la Información (ISMS). Su objetivo principal es garantizar la confidencialidad, integridad y disponibilidad de la información, así como gestionar los riesgos relacionados con la seguridad de la información. La norma se aplica a organizaciones de todos los tamaños y sectores y se basa en un enfoque de mejora continua.

- Sistema de Gestión de la Seguridad de la Información (ISMS): La ISO/IEC 27001 se centra en la creación de un ISMS dentro de una organización. Un ISMS es un conjunto de políticas, procesos, procedimientos y controles diseñados para gestionar la seguridad de la información de manera efectiva.

- Alcance Amplio: La norma es aplicable a organizaciones de cualquier tamaño y sector, lo que la hace versátil y adaptable a una amplia variedad de entornos empresariales.

- Enfoque Basado en el Riesgo: La ISO/IEC 27001 se basa en un enfoque de gestión de riesgos. Las organizaciones deben identificar y evaluar los riesgos de seguridad de la información y luego implementar controles y medidas para mitigar o aceptar estos riesgos.

- Requisitos y Controles: La norma establece una serie de requisitos y controles que una organización debe cumplir para lograr la certificación ISO/IEC 27001. Estos incluyen políticas de seguridad, controles de acceso, gestión de activos, gestión de incidentes, entre otros.

- Mejora Continua: La ISO/IEC 27001 promueve la mejora continua de la seguridad de la información. Las organizaciones deben revisar y actualizar regularmente su ISMS para garantizar su eficacia en un entorno en constante cambio.

- Certificación: Una organización puede optar por buscar la certificación ISO/IEC 27001 a través de una auditoría independiente. Obtener la certificación demuestra el compromiso de la organización con la seguridad de la información y puede ser un requisito contractual en ciertas industrias.

Fuente: Revista UNE

Las ventajas clave del ISMS para empresas en Argentina

Son abundantes y de suma importancia. En un entorno empresarial cada vez más digitalizado y vulnerable a las amenazas cibernéticas, el ISMS ofrece una visión integral de la seguridad corporativa que abarca no solo la ciberseguridad, sino también aspectos cruciales como la gestión de activos, el control de acceso y la seguridad de los recursos humanos. Esto permite a las empresas argentinas identificar y abordar eficazmente las brechas de seguridad en todos los aspectos de su operación, lo que se traduce en una mayor robustez y resistencia ante las amenazas en constante evolución.

Además, el ISMS es altamente adaptable y puede evolucionar con rapidez para enfrentar las amenazas cambiantes que caracterizan al entorno de sistemas de información actual. Esto es especialmente relevante en un mercado tan dinámico como el argentino, donde las empresas deben estar preparadas para afrontar desafíos imprevistos. La implementación exitosa de un ISMS no solo mejora la seguridad de la organización, sino que también permite una asignación más eficiente de recursos al dirigirlos hacia las áreas de mayor riesgo. En última instancia, estas ventajas contribuyen a la protección de la información crítica, el cumplimiento de regulaciones y normativas, y el fortalecimiento de la posición competitiva de las empresas en Argentina.

Niveles de seguridad de la información

La clasificación de la información es un componente esencial de la seguridad de la información en cualquier organización. A través de la categorización de datos en diferentes niveles, las empresas pueden gestionar adecuadamente quién tiene acceso a qué información y aplicar las medidas de seguridad necesarias para protegerla. En este contexto, es crucial comprender los tres niveles de clasificación de la información: Básico o Público, Confidencial o Interno, y Secreto o Restringido. En esta breve exploración, examinaremos cada uno de estos niveles y su importancia en la gestión de la seguridad de la información.

- Nivel Básico o Público: Esta categoría incluye información que no es confidencial y que puede ser compartida públicamente sin ningún riesgo. No contiene datos sensibles o críticos y no requiere ninguna protección especial.

- Nivel Confidencial o Interno: En este nivel se encuentra la información que es sensible y no debe ser accesible para personas no autorizadas dentro de la organización. Requiere ciertas medidas de seguridad y controles de acceso para protegerla.

- Nivel Secreto o Restringido: Este es el nivel más alto de clasificación y se aplica a la información altamente confidencial y crítica. Solo un grupo selecto de individuos autorizados tiene acceso a esta información, y se implementan medidas de seguridad muy estrictas para protegerla.

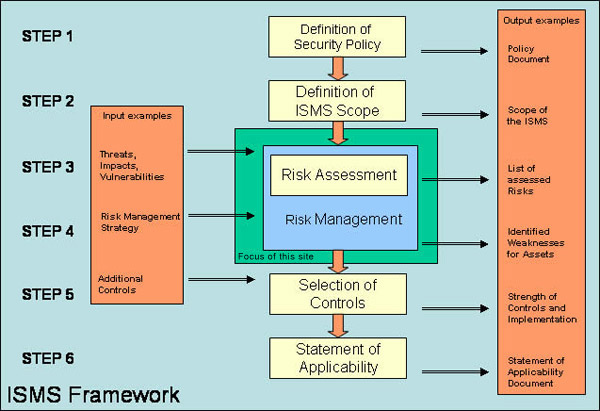

Cómo Estructurar un Sistema de Gestión de la Seguridad de la Información (ISMS) en Argentina

Por lo dicho anteriormente, el impacto del ISMS (sistema de gestión de la seguridad de la información) es transversal y generalizado a toda la organización, por lo que el apoyo de la alta dirección es un requisito previo fundamental para iniciar el proyecto.

Dicho esto, es posible desglosar el proyecto en varias fases. Analicémoslas en detalle.

Crear el Equipo

Esta es la fase del proyecto en la que se estima el esfuerzo necesario y se prepara el equipo responsable de la gestión del proyecto. Un ISMS requiere un gran conocimiento y experiencia del marco, por lo que es concebible recurrir a profesionales externos con un historial en proyectos de este tipo y, al mismo tiempo, a altos directivos con la autoridad suficiente para orquestar todos los recursos y estructuras involucrados.

Selección de los Controles

En primer lugar, es necesario identificar los controles, procesos y procedimientos que ya rigen el ámbito en el que se desea implantar la norma ISO 27001. Esto incluye todos los activos y actores involucrados, como clientes, datos, socios y oficinas.

Una vez identificadas estas entidades, se debe seleccionar los controles que se van a implantar y definir las métricas necesarias para su seguimiento. La selección de los controles y su adaptación no puede generalizarse, ya que depende del sector en el que opera la empresa, su tamaño, las tecnologías que utiliza y los recursos disponibles.

Es importante tener cuidado con el número de controles utilizados para no sobrecargar los procesos operativos y asegurar la aceptabilidad psicológica por parte de los usuarios. Además, la fase de seguimiento y revisión debe servir para perfeccionar y, si es necesario, eliminar controles ineficaces con el tiempo.

Estructura del Documento

Una vez establecido el alcance y los controles, la gestión del ISMS debe integrarse en los procesos empresariales y formalizarse siguiendo una estructura documental racionalizada. Esto debe incluir al menos una política, una norma y una guía operativa.

Análisis de Riesgos

En el corazón del ISMS se encuentra el proceso de análisis y evaluación de riesgos, que permite valorar la peligrosidad de las amenazas y establecer contramedidas adecuadas. Es recomendable adoptar un enfoque sencillo que sea coherente con la empresa y no complique en exceso el proyecto.

Ser capaz de identificar las amenazas relevantes y evaluarlas con precisión es un desafío que suele requerir la colaboración de especialistas en seguridad. Las fases del análisis de riesgos incluyen:

- Identificación de riesgos: En esta fase, se identifican posibles riesgos que podrían comprometer la integridad, confidencialidad o disponibilidad de los datos.

- Medición del riesgo: Una vez identificados, los riesgos se evalúan en función de su impacto en la organización, ya sea en términos monetarios cuantificables o impactos intangibles, como la pérdida de reputación.

- Ponderación del riesgo: En esta etapa, se comparan los resultados con los criterios de riesgo establecidos para determinar prioridades y métodos para abordar los riesgos identificados. Se pueden tomar decisiones como aceptar, transferir, mitigar o eliminar el riesgo.

Evaluación

Es fundamental programar revisiones y seguimientos regulares del ISMS para evaluar su eficacia y la adecuación de los controles al entorno de amenazas en constante cambio. La calidad de las auditorías y las métricas seleccionadas son clave para evaluar el proyecto de manera precisa

La importancia de la alta dirección en la implementación de ISMS

En el contexto empresarial argentino, donde la ciberseguridad y la protección de datos son críticas, el liderazgo y el compromiso de la alta dirección son fundamentales para el éxito de esta iniciativa.

En primer lugar, la alta dirección establece el tono y la cultura de seguridad dentro de la organización. Su compromiso y apoyo demuestran la seriedad con la que la empresa aborda la seguridad de la información y envía un mensaje claro a todos los niveles de la organización de que la seguridad es una prioridad estratégica.

Además, la alta dirección desempeña un papel crucial en la asignación de recursos necesarios para la implementación efectiva del ISMS. Esto incluye la asignación de presupuesto, personal y tecnología requeridos para establecer y mantener medidas de seguridad sólidas. Sin el respaldo financiero y de recursos, la implementación del ISMS puede carecer de los medios necesarios para lograr sus objetivos.

Otro aspecto importante es que la alta dirección establece los objetivos y metas del ISMS, alineándolos con la estrategia general de la empresa. Esto asegura que la seguridad de la información se integre de manera coherente en todas las operaciones y actividades de la organización

Otros Sistemas de Gestión de la Seguridad de la Información

Dentro del ámbito de la seguridad de la información, además de la norma ISO/IEC 27001, existen otros sistemas de gestión que las organizaciones pueden considerar para garantizar la seguridad de sus datos y sistemas. A continuación, se presentan algunos de estos sistemas:

- O-ISM3 (Open Group Information Security Management Maturity Model): Este modelo de madurez de gestión de seguridad de la información desarrollado por Open Group se centra en asegurar que los procesos de seguridad se implementen de manera consistente con los requisitos comerciales de una organización. Proporciona un enfoque basado en procesos y se enfoca en la identificación de controles de seguridad relevantes para cada proceso.

- SOGP (Standard of Good Practice): El “Information Security Forum’s Standard of Good Practice” (SOGP) se basa en las mejores prácticas y experiencias del Foro de la Seguridad de la Información (ISF). Si bien no es una norma en sí misma, ofrece pautas y prácticas recomendadas para la seguridad de la información y se centra en aspectos clave de la gestión de la seguridad.

- TLLJO: Este sistema de gestión de seguridad de la información permite un mayor control sobre el sistema a un precio moderadamente reducido. Aunque puede no ser tan ampliamente reconocido como otros sistemas, puede ser una opción viable para organizaciones con recursos limitados.

Cada uno de estos sistemas tiene sus propias características y enfoques para abordar la seguridad de la información. La elección de uno de ellos dependerá de las necesidades específicas de la organización, su industria y su capacidad para implementar y mantener el sistema de manera efectiva. Es importante que las organizaciones evalúen sus requisitos y recursos antes de seleccionar el sistema de gestión de seguridad de la información más adecuado para sus circunstancias particulares.

Quíen supervisa el cumplimiento

En Argentina, la autoridad encargada de regular y supervisar los aspectos relacionados con la seguridad de la información y los sistemas de gestión de la seguridad de la información (ISMS) es la Agencia de Acceso a la Información Pública (AAIP). Esta agencia es la entidad gubernamental responsable de garantizar el acceso a la información pública y promover la protección de datos personales y la seguridad de la información en el país.

La Agencia de Acceso a la Información Pública tiene la responsabilidad de velar por el cumplimiento de las leyes y regulaciones relacionadas con la privacidad y la seguridad de la información en Argentina. Además, promueve buenas prácticas en materia de seguridad de la información y ofrece orientación y asesoramiento a las organizaciones que buscan implementar sistemas de gestión de la seguridad de la información de acuerdo con las normativas aplicables.

Artículo publicado originalmente en 20 Mar 2023