VeraCrypt es actualmente la herramienta más atractiva para encriptar archivos y carpetas, por lo que es una buena solución para garantizar un alto nivel de protección de los datos y los activos de información de la empresa.

Como sabemos, de hecho, el cifrado (o la criptografía, como se denomina) permite hacer ilegibles los datos contenidos en un archivo, pero también en un volumen o en un espacio en la nube, a menos que se disponga de la clave de descifrado, ya sea una clave privada o una clave conocida.

El cifrado también se utiliza para los datos en tránsito (VPN), para evitar que los datos sean interceptados por usuarios malintencionados y queden sin encriptar. El protocolo de comunicación Secure Sockets Layer (SSL) a través del cual se implementa HTTPS es un ejemplo de encriptación en tránsito.

En el documento que sigue, hablaremos de la encriptación de los datos en reposo, es decir, los que están en un disco, en la nube, en una memoria USB (y recuerde que también en un smartphone, del que no hablaremos, pero en el que la encriptación es esencial).

Qué es VeraCrypt

Sucesor casi natural del glorioso TrueCrypt, VeraCrypt es una herramienta que funciona para Windows, Linux y Mac y permite encriptar volúmenes y particiones, con distintos tipos de algoritmos, de forma que con una clave conocida por el cifrador, es posible volver a acceder a los datos.

Las características más importantes y útiles se refieren a la posibilidad de encriptar dispositivos externos (en el artículo veremos cómo encriptar memorias USB, que se pierden con facilidad y, por tanto, es más importante protegerlas) y a la posibilidad de crear volúmenes ocultos y encriptados, que solo se hacen visibles iniciando la propia herramienta e introduciendo la clave de encriptación.

De este modo, un atacante, al encontrar una memoria USB perdida sin clave de acceso, no puede leer los datos que contiene. Si se pierde un portátil, la partición oculta y encriptada no es visible. Si se saca un disco de un portátil mientras estamos en una conferencia y hemos dejado el portátil en el hotel, para conectarlo a otro portátil y extraer los datos que contiene, es probable que la partición sea visible pero no los datos de su interior.

VeraCrypt se considera mejor que BitLocker (el sistema de cifrado nativo de Windows), que ha mostrado algunos problemas de seguridad a lo largo del tiempo. Además, al ser neutral con respecto al proveedor, tiene características especiales que lo hacen independiente del sistema operativo y mucho más robusto (aunque recordemos que ningún software es infalible, al fin y al cabo el cifrado es una línea de defensa adicional).

Cómo encriptar un pendrive USB

Comencemos descargando VeraCrypt de la página web oficial. Es preferible descargar la versión portátil, que no instala controladores ni claves de registro en el sistema, por lo que no se ralentiza progresivamente con el tiempo.

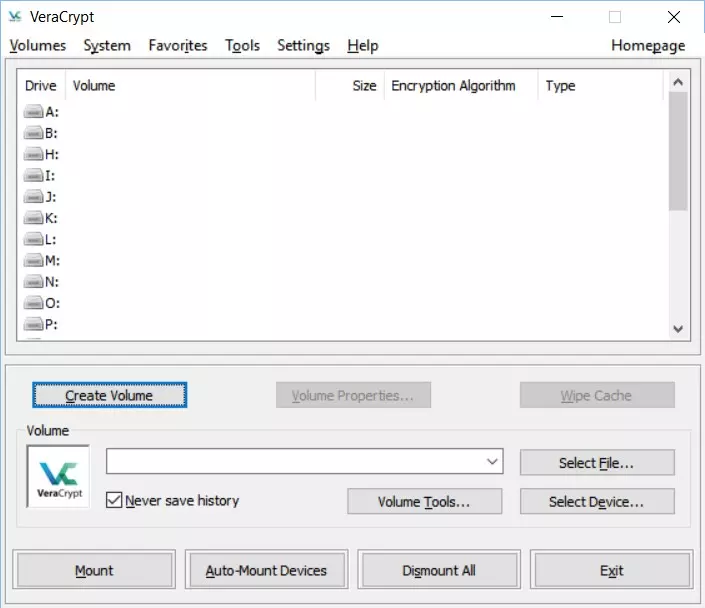

Una vez que ejecute la versión portátil (o termine de instalar la versión “normal”), aparecerá la pantalla principal de VeraCrypt.

Para crear una clave cifrada, haga clic en Crear volumen

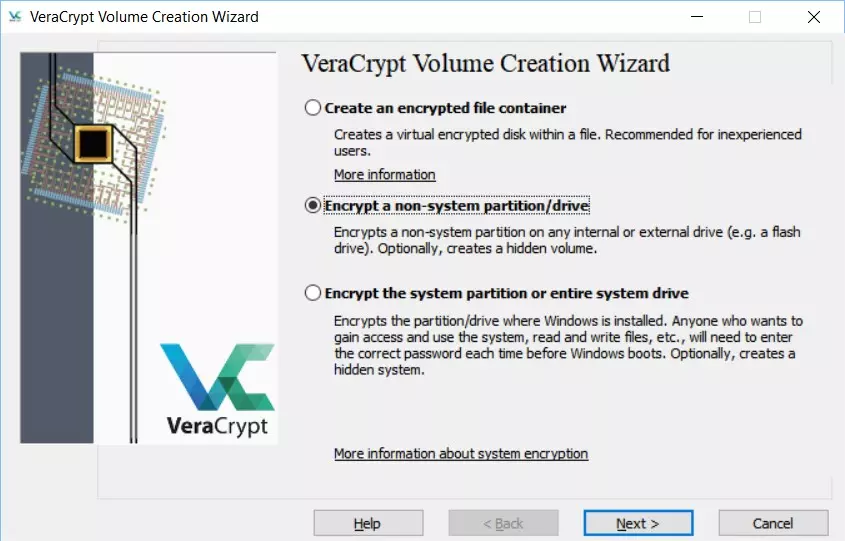

A continuación, elija la segunda opción encriptar una unidad que no sea partición del sistema.

La primera posibilidad le permite crear un archivo que actúe como un volumen, una especie de volumen virtual incluido en un archivo encriptado: de este modo, si no tiene espacio libre en el disco físico (porque ya lo ha utilizado todo) puede utilizar el espacio libre de los volúmenes existentes de Windows como “búfer encriptado” para un volumen virtual.

En mi opinión, esto no es recomendable por razones de rendimiento y seguridad. Mejor una unidad oculta y encriptada en una partición secreta que un archivo encriptado. Sin embargo, es un buen compromiso si quiere empezar a probar VeraCrypt para ver cómo funciona.

La tercera opción es encriptar también la partición del sistema. Para los no iniciados, recomiendo evitar esto para no crear un bloqueo en el sistema.

Una vez hecha nuestra elección, pulsamos Siguiente o para pasar a la siguiente pantalla:

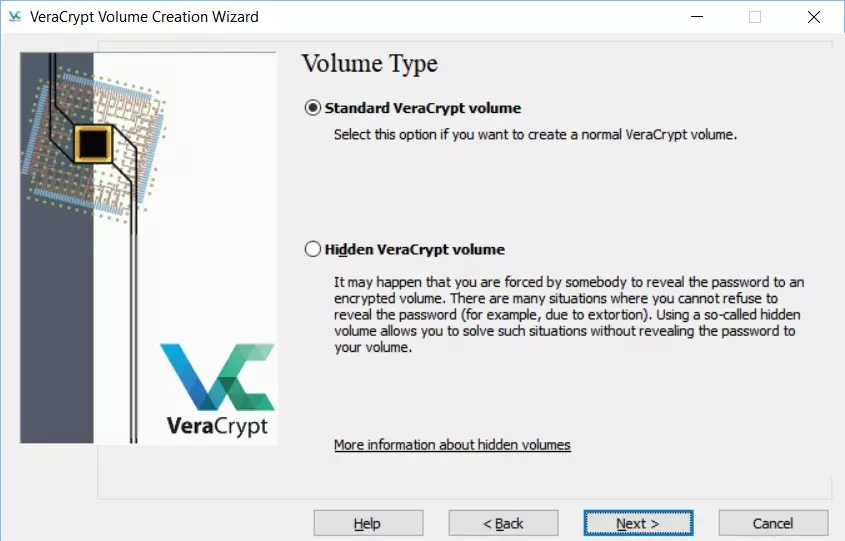

VeraCrypt estándar

La primera opción le permite crear un volumen VeraCrypt estándar (que está bien en la mayoría de los casos), aunque mi opción preferida es el volumen oculto. Como dice la ayuda, el hecho de que esté oculto debería dificultar su detección en un posible caso de extorsión, robo o lo que sea y, por tanto, que le pongan un cuchillo en la garganta para que revele la contraseña de acceso. Si esto le parece una situación remota, no piense que es así: en ciberseguridad, la “seguridad” nunca es demasiado y nunca es suficiente.

Seguimos adelante pulsando de nuevo Siguiente.

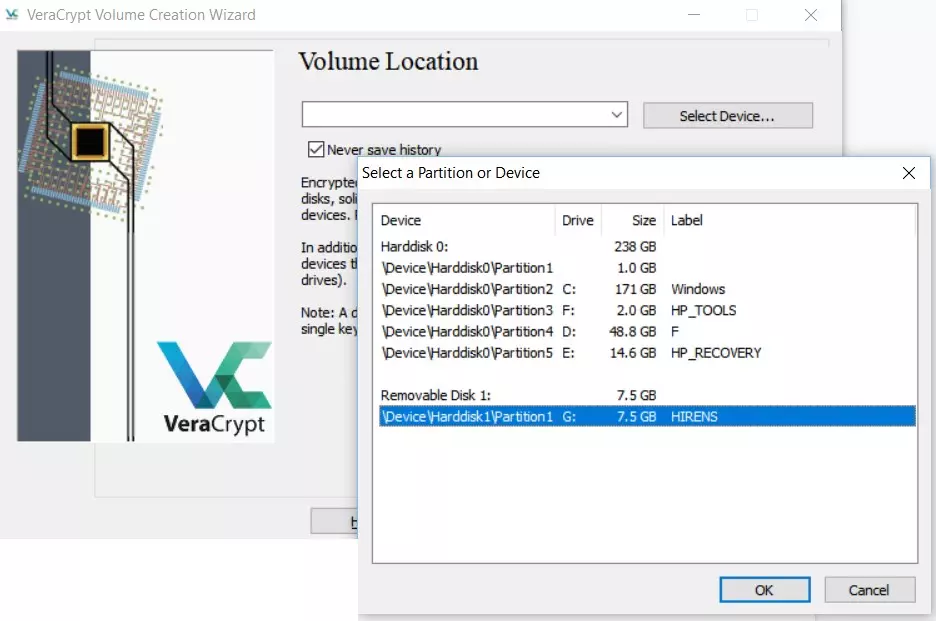

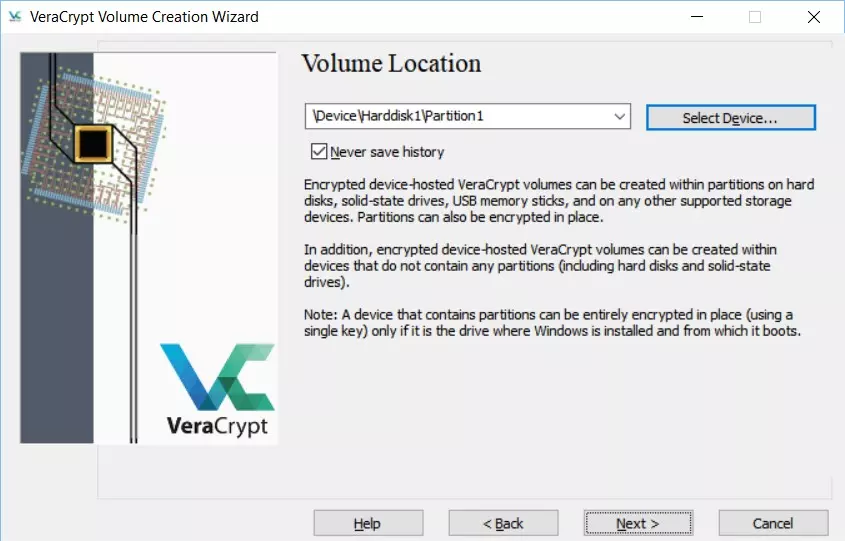

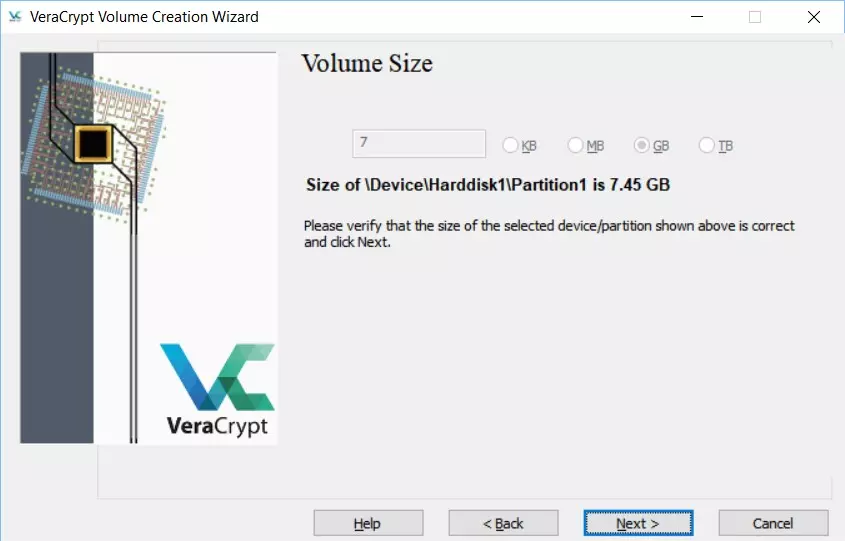

Con Seleccionar dispositivo puede elegir el volumen que desea encriptar. En nuestro caso se trata de una memoria USB de 8 GB, con Hirens Boot CD Iso en ella (una distribución de Linux útil para acceder a sistemas con problemas o discos dañados, por nombrar algunos).

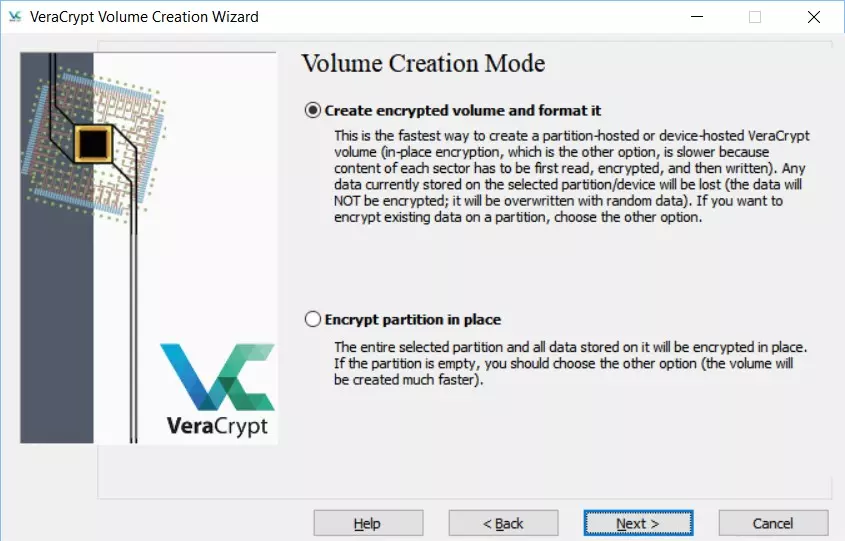

Si pulsa Siguiente o Siguiente nuevamente, podrá elegir si desea crear una nueva partición y formatearla (opción 1) o encriptarla in situ, es decir, conservar los datos en el dispositivo.

Crear un volumen encriptado y formatearlo

Para un pendrive de recuperación como Hirens hacer la encriptación in situ no tiene mucho sentido, ya que no contiene datos sensibles sino sólo una ISO pública, así que elegimos la primera opción: Crear un volumen encriptado y formatearlo

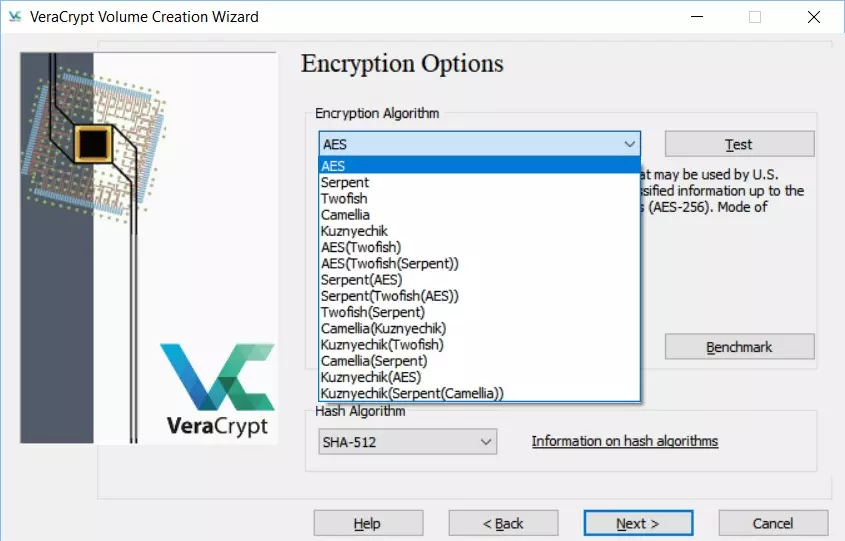

Pulse Siguiente para elegir los algoritmos de encriptación.

En esto VeraCrypt es realmente abundante, en el sentido de que hay numerosos algoritmos. AES puede ser suficiente a menos que quiera guardar datos realmente sensibles o importantes.

También puede elegir el algoritmo hash que sea útil, simplificando, para el generador de números pseudoaleatorios y otras funciones. Si no tiene requisitos particulares de encriptación de datos, es aconsejable dejar SHA-512 establecido, que es el algoritmo utilizado por defecto por VeraCrypt.

En este punto, se muestra un resumen del volumen.

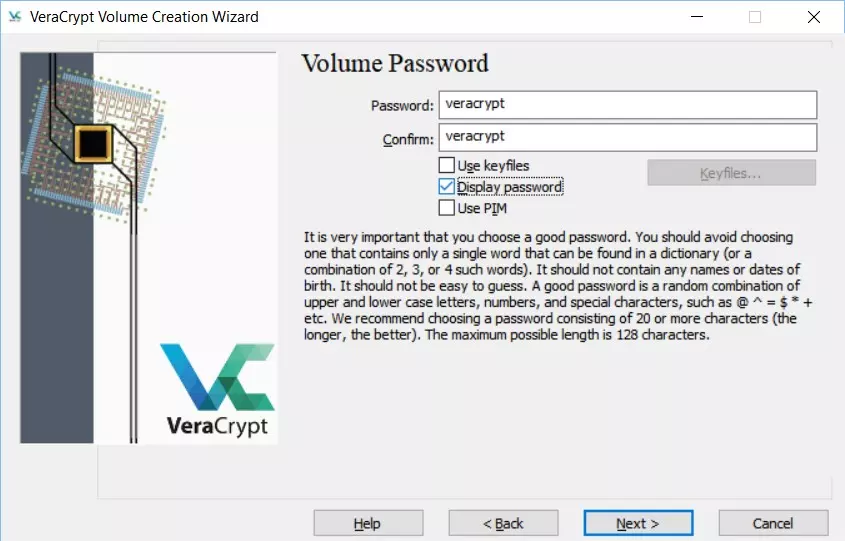

Esto lo lleva al paso más crítico

Es decir, lo único que tiene que tener en cuenta, o guardar en su gestor de contraseñas (que si está presente en el sistema de archivos no es prudente poner en la llave, de lo contrario si olvida la contraseña de cifrado que está en el gestor de contraseñas se hace complicado recuperarla): la contraseña de cifrado que se requerirá para leer los datos de la llave cuando se inserte.

Busque contraseñas fuertes

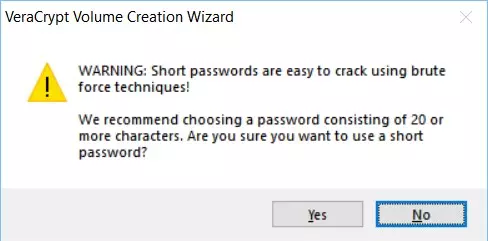

En este caso concreto hemos introducido la contraseña de veracrypt. Si lo desea también puede introducir archivos llave, pero esto no es recomendable para los primeros usos del software. Al pulsar Siguiente VeraCrypt informa de que la contraseña es demasiado débil, y tiene razón. Pero en aras de la simplicidad lo dejaremos. VeraCrypt recomienda contraseñas de al menos 20 caracteres. Personalmente recomiendo al menos 14, con letras mayúsculas y minúsculas, números y uno o más caracteres como !@# o similares.

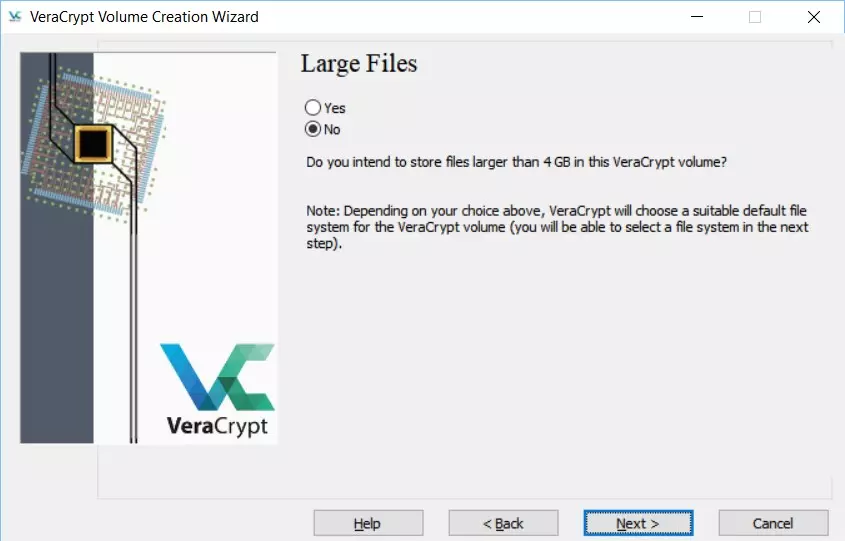

Al pulsar Sí, se le preguntará si desea guardar archivos de más de 4 GB.

Esta opción se utiliza para elegir el tipo de sistema de archivos y el registro de arranque. Simplemente elija Sí o No según sus necesidades.

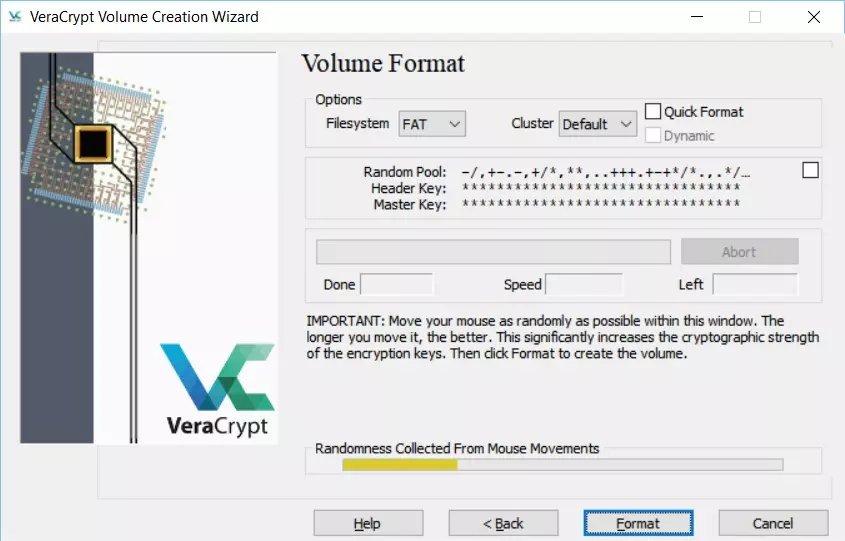

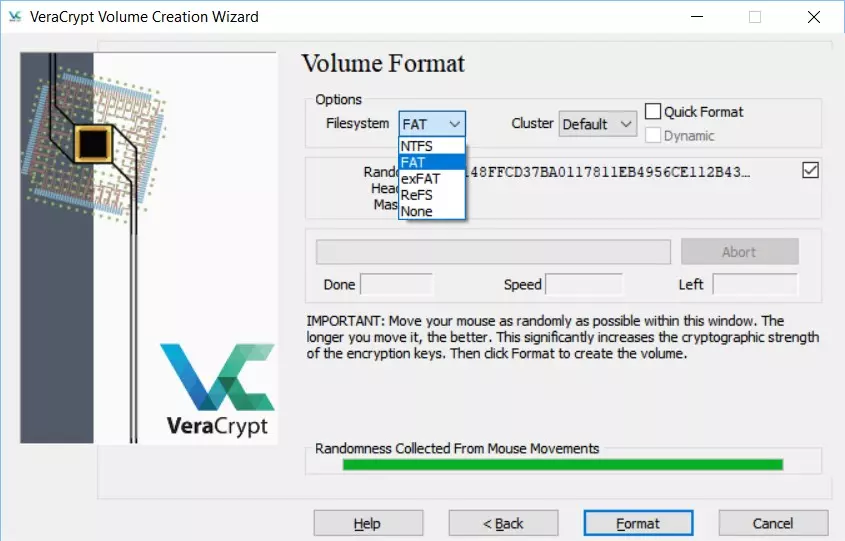

En este punto, VeraCrypt le pide que mueva el ratón hasta recoger un número suficiente de movimientos aleatorios para permitir una mejor encriptación. Vamos a divertirnos moviendo el ratón hasta que la barra amarilla llegue al fondo.

También puede elegir el formato Rápido para acelerar el proceso.

Si lo desea, aún puede elegir el sistema de archivos (dejaremos FAT) y como puede ver hemos completado la fase de aleatorización de los contadores (barra verde).

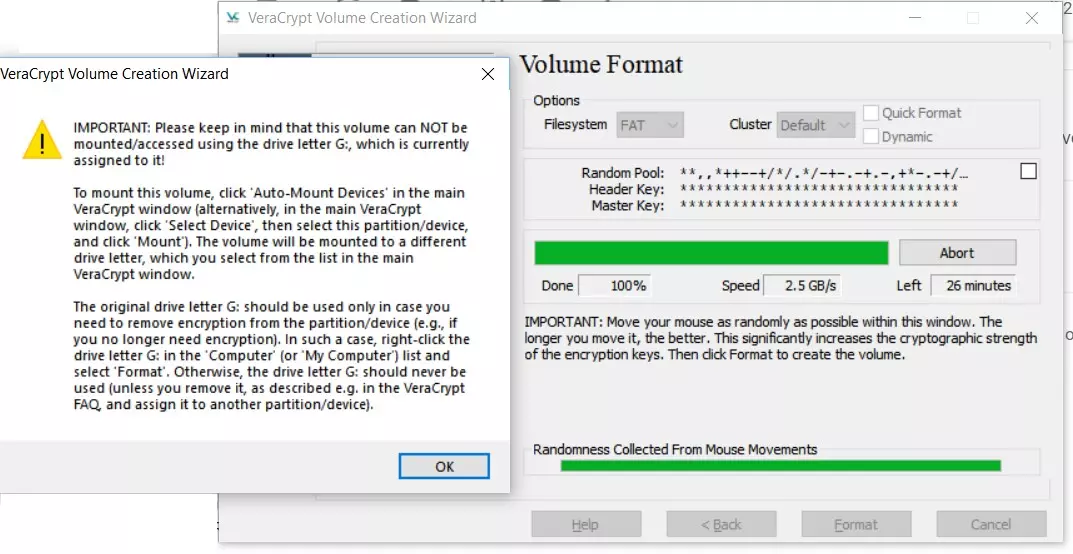

Qué pasa una vez completado el formateo

VeraCrypt le recuerda que la próxima vez que conecte el stick no se montará como una unidad G, sino que tendrá que abrir VeraCrypt y asignarle una letra de unidad:

Hemos completado así el procedimiento de encriptación de nuestro bastón. Ahora se trata de leerlo.

A continuación, salimos de VeraCrypt, desconectamos la memoria USB y la volvemos a conectar.

Windows nos pregunta si debe formatearla: por supuesto le decimos que no (simplemente no la reconoce porque la partición está cifrada).

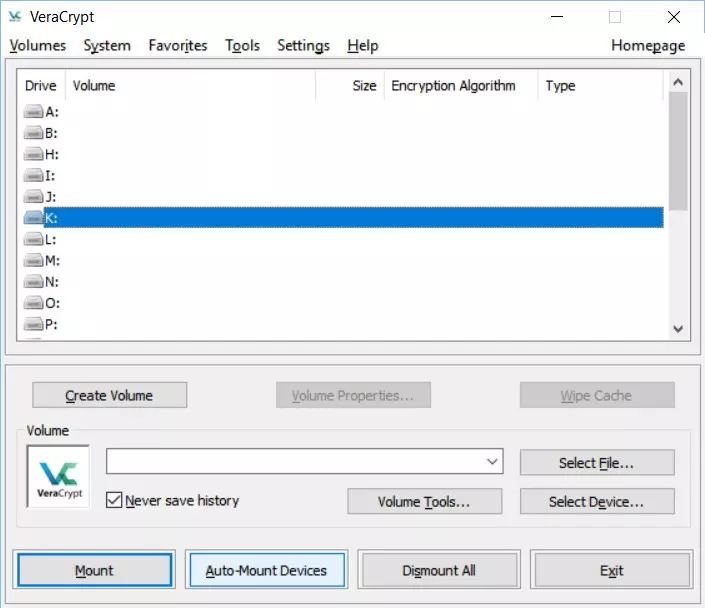

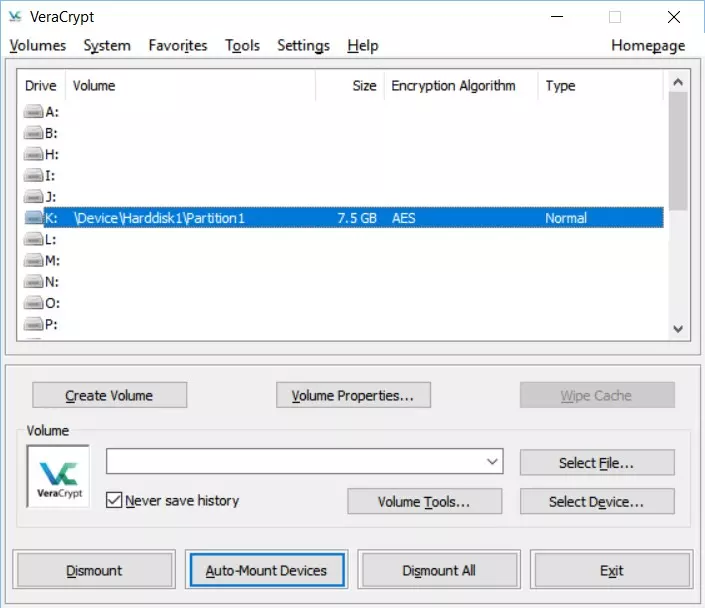

A continuación, abrimos VeraCrypt (si está cerrado), elegimos una letra de unidad para asociarla a la memoria USB (por ejemplo, K) y hacemos clic en Dispositivo de montaje automático.

VeraCrypt escaneará automáticamente todas las particiones en busca de particiones encriptadas, incluyendo nuestro stick.

Precaución

VeraCrypt puede parecer que se atasca mientras escanea. Hay que tener paciencia un momento antes de que encuentre el palo. Para acelerar el proceso, puede seleccionar primero la partición con Seleccionar dispositivo.

En este punto, la unidad se carga como letra de unidad K, será visible desde Mi PC en Windows y podrá utilizarse como cualquier unidad USB externa.

Nuestro pendrive USB encriptado con VeraCrypt ya está listo y es totalmente funcional. En caso de pérdida o robo, podemos estar seguros de que los datos almacenados en él no serán accesibles, y lo único que podrá hacer el ladrón es… formatear el stick.

Por Andrea Tironi